應對MKP勒索病毒 專殺工具流程與系統恢復指南

當計算機服務器不幸感染MKP勒索病毒時,文件和數據庫通常會被惡意加密,并被要求支付贖金以獲取解密密鑰。這種攻擊對業務連續性構成嚴重威脅。本文將詳細介紹解決MKP勒索病毒的專殺工具流程,并結合計算機軟件開發及運維服務的角度,提供一套系統性的應對與恢復方案。

第一階段:緊急隔離與評估

- 立即斷網隔離:發現感染跡象(如文件后綴被篡改為.mkp,出現勒索提示文檔)后,第一時間將受感染的服務器從網絡中斷開,以阻止病毒在內網橫向傳播和與命令控制服務器通信。

- 確認感染范圍:檢查網絡中其他服務器和工作站是否受到影響。MKP勒索病毒常通過漏洞(如RDP弱口令)、惡意郵件附件或未修補的系統漏洞傳播。

- 評估損失:切勿支付贖金。支付不僅助長犯罪,且無法保證能恢復文件。記錄被加密的文件類型和關鍵業務數據,評估對軟件開發、測試及生產環境的影響。

第二階段:使用專殺工具清除病毒

目前,一些主流的安全廠商(如360、騰訊電腦管家、火絨等)會針對流行的勒索病毒變種(包括MKP或其關聯家族)發布專殺工具。流程如下:

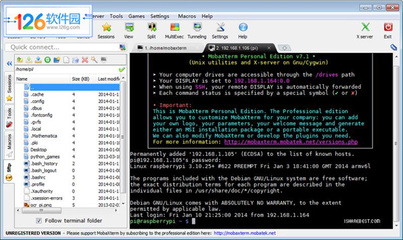

- 在安全環境下獲取工具:使用一臺確認未感染的計算機,從安全廠商的官方網站下載最新的勒索病毒專殺工具。切勿從不明來源下載。

- 進入安全模式:將受感染服務器重啟,在啟動時按F8(或其他對應鍵)進入安全模式。這可以防止病毒的一些進程隨系統啟動。

- 運行專殺工具:將專殺工具拷貝至服務器(如通過U盤),斷開網絡后運行。工具會掃描并清除病毒主體、衍生物及注冊表中的惡意項。

- 全盤查殺與修復:完成專殺后,使用更新了最新病毒庫的殺毒軟件進行全盤深度掃描,清除可能的殘留。檢查并修復系統漏洞。

第三階段:數據恢復與系統重建

清除病毒后,核心挑戰是恢復被加密的數據。從運維服務角度,應遵循以下優先級:

- 嘗試解密工具:關注安全廠商或No More Ransom等公益平臺,查詢是否有針對該MKP變種的免費解密工具。如果有,按照指引嘗試恢復。

- 從備份中恢復:這是最可靠、最推薦的方式。 一個健全的運維體系必須包含定期的、隔離的(如離線或異地)數據備份。恢復步驟包括:

- 使用干凈的備份介質和系統鏡像。

- 在確認系統環境安全后,從最近的備份點恢復關鍵業務數據和配置文件。

- 對恢復的數據進行完整性校驗。

- 文件修復與重建:對于無備份且無法解密的文件,軟件開發團隊可嘗試從源代碼倉庫、開發環境或版本歷史中重新構建或提取部分數據。

第四階段:根源加固與運維優化

為防止再次感染,必須從開發和運維層面進行深度加固:

- 漏洞管理:

- 開發側:在軟件開發流程中引入安全編碼規范,定期進行代碼安全審計,及時修補第三方庫和框架的已知漏洞。

- 運維側:建立嚴格的補丁管理流程,確保操作系統、數據庫、中間件及所有應用軟件及時更新。

- 訪問控制強化:

- 禁用或嚴格限制服務器的RDP等遠程管理服務,如必須使用,應啟用網絡級認證(NLA)并設置強密碼或多因素認證。

- 遵循最小權限原則,為服務和用戶分配僅夠其完成任務所需的權限。

- 縱深防御體系建設:

- 部署下一代防火墻、入侵檢測/防御系統(IDS/IPS),在網絡邊界過濾異常流量。

- 在終端和服務端部署具有行為檢測能力的終端防護平臺,能有效攔截勒索軟件的加密行為。

- 對關鍵服務器進行網絡分段隔離,限制不必要的網絡訪問。

- 備份與恢復策略升級:

- 實施3-2-1備份原則:至少3份副本,用2種不同介質存儲,其中1份異地保存。

- 定期測試備份數據的恢復流程,確保其有效性。對于關鍵業務系統,考慮建立災備環境。

- 安全意識培訓:針對開發和運維人員進行定期的網絡安全培訓,使其能識別釣魚郵件等社會工程學攻擊。

###

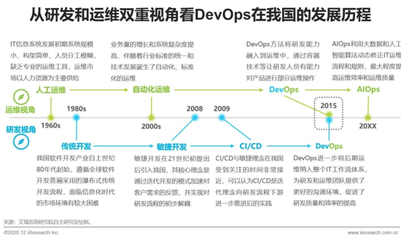

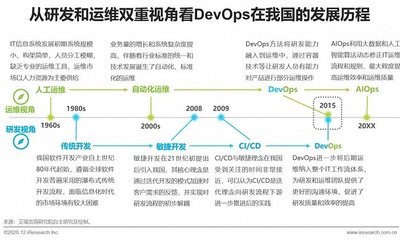

應對MKP等勒索病毒,單一的“專殺工具”僅是清除環節。對于提供計算機軟件開發及運維服務的團隊而言,真正的解決方案是一個涵蓋預防、檢測、響應、恢復全生命周期的安全運營體系。將安全實踐深度融入開發(DevSecOps)和日常運維中,構建以定期備份、最小權限、持續監控、快速響應為核心的安全防線,才能從根本上提升抵御勒索病毒等網絡威脅的能力,保障業務的穩定與數據的安全。

如若轉載,請注明出處:http://www.fpkpw.cn/product/46.html

更新時間:2026-01-07 01:02:53